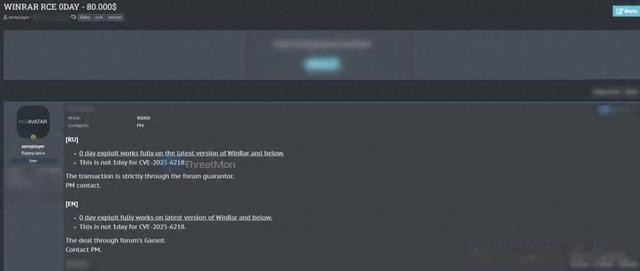

暗网市场出现针对WinRAR 的复杂0day漏洞,以“zeroplayer”为假名的黑客成员以 80,000 美元的价格提供独家远程代码执行 (RCE)漏洞,这代表着地下漏洞利用市场显著升级。

RCE漏洞技术分析

根据 ThreatMon 的报告,该0day漏洞表明 WinRAR 的文件处理机制存在一个严重的安全漏洞,可能允许攻击者在目标系统上执行任意代码。

与之前披露的CVE-2025-6218漏洞不同,这个新发现的漏洞代表了一种独特的攻击媒介,会影响软件的当前版本和旧版本。

远程代码执行使攻击者能够利用 WinRAR 解析引擎中的缓冲区溢出条件或内存损坏漏洞来完全控制受感染的系统。

安全研究人员强调,RCE 漏洞非常危险,因为它们可以通过看似无辜的文件操作触发。

当受害者试图提取或查看恶意存档文件时,漏洞可以利用与运行 WinRAR 的用户相同的权限执行有效载荷代码,从而可能导致系统受损、数据盗窃或恶意软件安装。

80,000 美元的价格反映了该漏洞在网络犯罪生态系统中的价值,0day漏洞根据其目标软件的普遍性和发现的难度来标价。

WinRAR 拥有广泛的用户群,估计全球安装量超过 5 亿,这使得这一漏洞对于寻求最大影响潜力的威胁组织特别有吸引力。

由于目前尚无官方补丁,组织和个人用户面临着此未公开漏洞的直接风险。

该漏洞与多个 WinRAR 版本的兼容性表明存在一个根本性的架构缺陷,可能需要进行大量代码重组才能正确解决。

嗨牛配资-配资网app-北京股票配资官网-线上股票配资开户提示:文章来自网络,不代表本站观点。